Wir haben in einem älteren TechUp über Netzwerk-Proxies im Allgemeinen geschrieben, und sind dabei genauer auf den sogenannten Reverse-Proxy eingegangen. Dabei lag das Augenmerk darauf, zu verstehen, was genau ein solcher Reverse-Proxy tut, und wie man einen solchen konfiguriert. Bei diesem TechUp kam der bekannte HAProxy zum Einsatz. Wir haben dabei den HAProxy containerfähig gemacht und eine einfache Forwarding-Konfiguration geschrieben, welche wir direkt in das Container-Image mit eingepackt haben.

Obwohl HAProxy sehr verbreitet ist, gibt es im Cloud-Native-Umfeld weitere Konkurrenzprodukte, welche das Proxying etwas anders aufbereiten. Ganz prominent ist der Envoy Proxy, ein Open-Source-Projekt, welches gleichzeitig ein CNCF Graduated-Projekt ist. Envoy gilt als Service-, wie auch als Edge-Proxy, und bezeichnet seine geografische Platzierung in der Cloud-Infrastruktur. In beiden Fällen fungiert der Envoy als Reverse-Proxy.

Als Service-Proxy stellt Envoy die Connectivity zwischen Services zur Verfügung, was auch eine East-West-Verbindung genannt wird. Den klassischen Ingress von aussen hin zu einem Service in der Zielinfrastruktur, nennt man auch North-South-Verbindung. Hierbei steht der Envoy näher beim Ingress-Eintritt, und ist somit näher an der Edge, darum Edge-Proxy. Das sind tendenziell neurere Begriffe, da diese erst durch die Requirements einer Cloud-Landschaft ersichtlich wurden.

Im heutigen TechUp nehmen wir Envoy als Proxy-Grundlage und schauen, wie wir mit Wasm-Modulen einen eigenen HTTP-Filter schreiben können und somit die Funktionalität eines Reverse-Proxies wie Envoy erweitern können.

HTTP-Filter

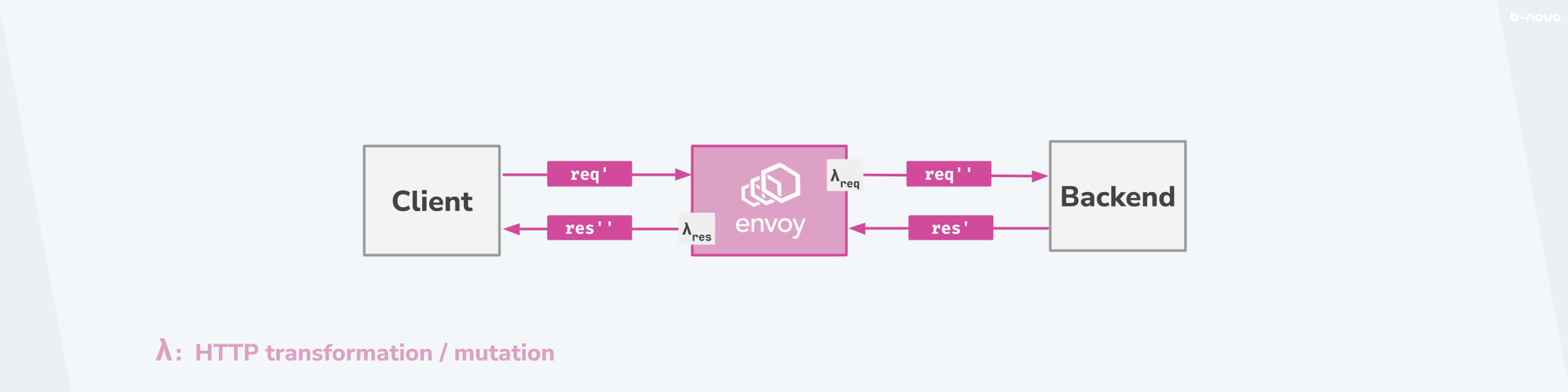

Als Reverse-Proxy steht der Envoy zwischen dem Web und dem Backend. Damit ist der Reverse-Proxy die Netzwerk-Komponente, welche den eingehenden Traffic beeinflussen kann. Konkret heisst das, dass ein Reverse-Proxy wie Envoy den HTTP-Traffic manipulieren kann. Dies ermöglicht es, gewisse Netzwerk- und HTTP-spezifische Logik einzubauen, welche noch vor dem Backend-System in Kraft treten.

Figure: HTTP transformation / mutation

Nehmen wir einen HTTP-Request als Beispiel zur Hand. Einen solchen Request kann man in den Developer-Tools von Chrome (Auf MacOS einfach: CMD + ALT + i) oder von anderen geläufigen Browsern ersichtlich machen. Diesen Beispiel-Request unten habe ich beim Zugriff auf die /home/techup-Unterseite herauskopiert.

|

|

Ein HTTP-Filter ändert den Zustand eines HTTP-Requests, oder auch einer HTTP-Response. In diesem Fall heisst das, dass wir einen Header aus dem Request entfernen, modifizieren, oder gar einen neuen Header hinzufügen. Das nennt sich auch Mutation.

Jetzt nehmen wir ein paar Mutationen vor. Als Kennzeichnung nutze ich hier eine Diff-angelehnte Syntax:

+: Fügt einen Header hinzu-: Entfernt einen Header!: Modifiziert einen bestehenden Header

Die “diff” sieht bei uns nun so aus:

|

|

Wenn wir annehmen, dass für jede Mutation ein HTTP-Filter bestehen würde, welcher diese Modifikationen vornehmen kann, dann wäre das Resultat aller HTTP-Filter-Mutationen wie folgt:

|

|

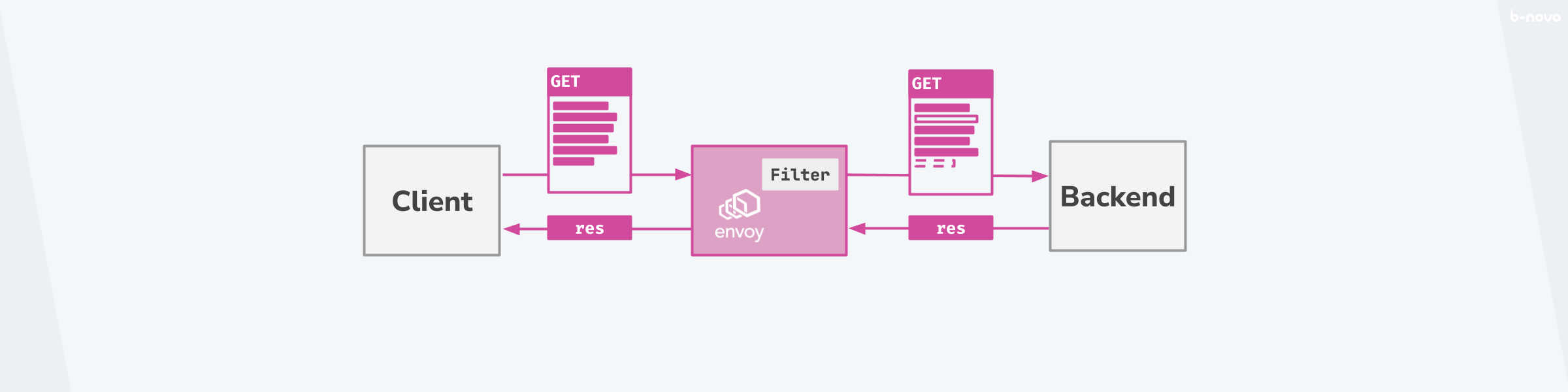

Die geordnete Abfolge von HTTP-Filtern, auch Kaskadierung genannt, nennt man in der Summe eine HTTP-Filter-Chain.

Figure: HTTP-Filter-Chain

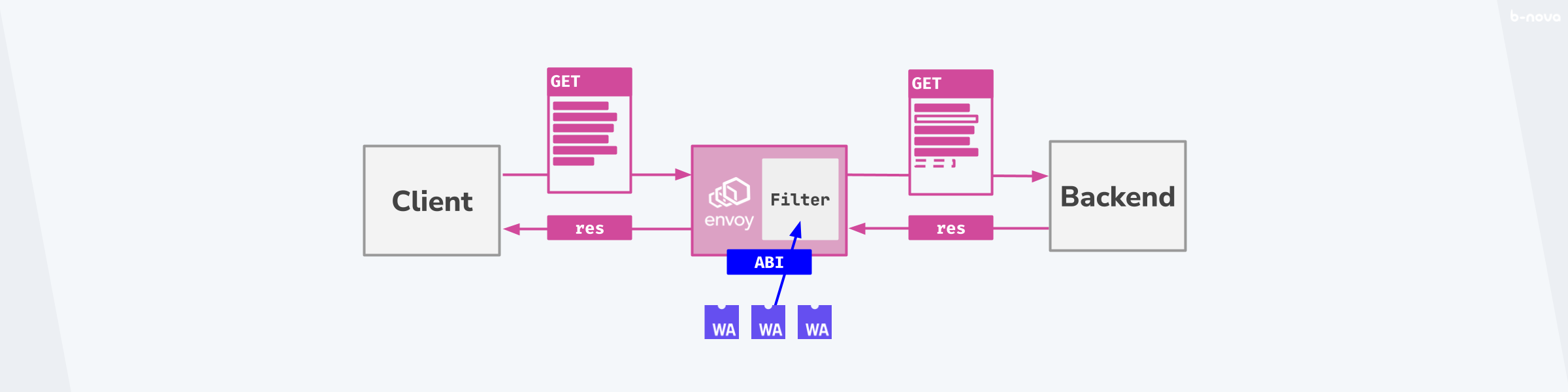

Die Proxy-Wasm-ABI

Eine Application Binary Interface, kurz ABI, ist die Schnittstelle, welche den Datenaustausch zwischen dem Host-System und dem WebAssembly-Modul definiert. In unserem Fall ist das Host-System der Envoy Proxy.

Klassischerweise erlaubt dei ABI die Kommunikation zwischen zwei Applikationen. Die ABI fungiert als die im Vorfeld definierte Schnittstelle, sodass man auf diese ABI hin die Schnittstelle ansprechen und programmieren kann.

Figure: Proxy-Wasm-ABI

Für das Proxy-Wasm-ABI gibt es eigens für Rust ein SDK, welches die ganze ABI komfortabel in Rust bereitstellt. Am besten versucht man sich die ABI über die Codebase des SDKs anzueignen. Aus diesem Grund wagen wir ein paar Einblicke in den Sourcecode, um die ABI besser verstehen zu können. Zu allererst schauen wir ins traits.rs-Sourcefile, worin wir unterschiedliche Hooks einsehen können.

|

|

fn on_http_request_headers() ist ein Hook, mit dem, wie der Name schon sagt, aufgerufen wird, sobald HTTP-Request-Headers in die Filter-Chain von Envoy eintreffen. Dieser wird in der ABI so definiert, dass mit der Expression Action::Continue nichts gemacht wird. Sofern wir diese Funktion neu implementieren und überschreiben, können wir beim Aufruf dieses Hooks in der Filter-Chain eigene Filterlogik verarbeiten, welche die Request-Header entsprechend neu aufbereitet.

Was wir aber hierfür brauchen ist eine Möglichkeit, die Headers zur Laufzeit aus der Filter-Chain auszulesen, und nach Bedarf wieder neu zu schreiben. Hierfür finden wir in der gleichen ABI-Definition weiter unten folgende zwei Funktionen:

|

|

fn get_http_request_headers() und fn set_http_request_headers() sind beides Funktionen, die aus dem Host-Call eine Map von Header-Feldern einerseits auslesen (get), und schreiben (set).

Somit haben wir alle Bausteine aus der ABI zusammen, um selber die Header-Felder zur Laufzeit bei einem Request-Aufruf auszulesen, die eigene, gewünschte Logik abzuarbeiten, und den Endzustand wieder zurück in die Header-Map zu schreiben, mit der Hoffnung, dass im Backend die gewünschte Mutation an den Headerdaten ankommt. Soweit, so gut.

Wie geht das Mutieren eines Request-Headers?

So, wie fahren wir nun fort, um unser eigenes HTTP-Filter-Modul mit WASM zu schreiben? Wir setzen zuerst mal ein neues Projekt mit Cargo auf. Wir nennen das Projekt mal ganz einfach envoy-request-header-mutator, und geben Cargo noch den lib-Flag mit, sodass dieser weiss, dass wir ein Modul und kein Standalone-Binary kompilieren möchten:

|

|

Unter /src sollte ein lib.rs file liegen, in dem zur Zeit noch Fillercode (2 + 2 = 4) steht. Wir werden hier gleich unsere Filterlogik hineinschreiben:

|

|

Jetzt bauen wir unser WASM-Modul mit wasm-pack. Zuerst sollte man wasm-pack installieren. Das kann man wahlweise mit einem Package-Manager der Wahl (auf macOS bevorzuge ich brew), mit cargo install oder am schnellsten mit dem offiziellen Installer-Shell-Script von der offiziellen wasm-pack-Website.

|

|

Falls Du nicht selber den Code schreiben möchtest, kannst du gerne auch das entsprechende GitHub-Repo von mir auschecken und von dessen Root-Verzeichnis weitermachen.

|

|

|

|

Hierbei landet das Build-Artefakt unter pgk/, man kann aber mit dem --out-dir wasm/target/dein-zielverzeichnis ein eigenes Zielverzeichnis definieren.

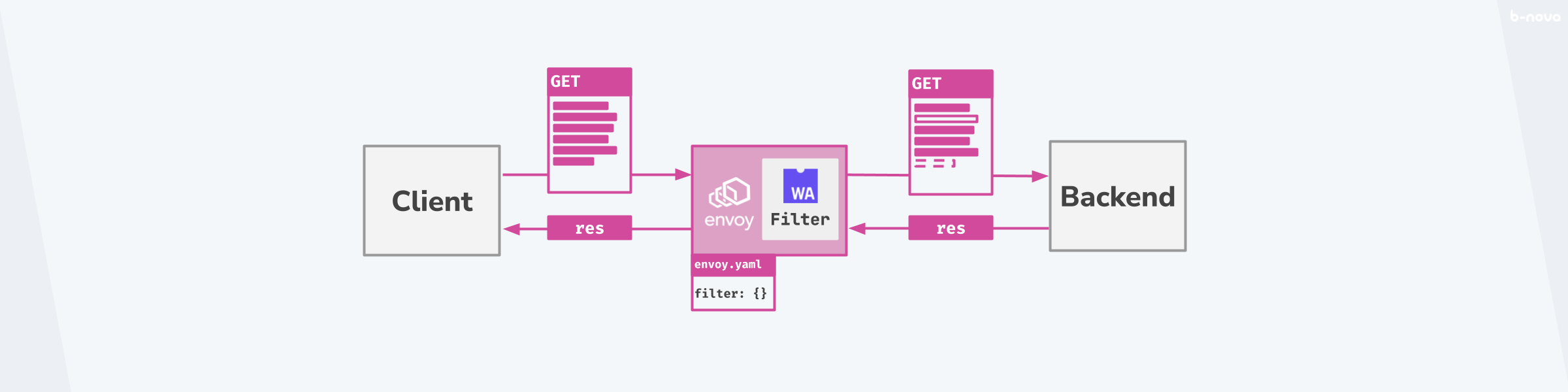

Hier noch die envoy/envoy.yaml-Konfigurationsdatei, welche den Envoy Proxy konfiguriert:

|

|

So, jetzt wollen wir zuerst noch unser Backend mit einer einfachen Echo-Applikation emulieren. Es gibt zahlreiche Applikationen, die einfaches HTTP-Echoing bereitstellen. Hier habe ich mich für HashiCorp’s http-echo entschieden. Man kann das Projekt über das Repository mit den Go-Build-Tools selber bauen, oder einfach das entsprechende Docker-Image nutzen.

Sofern der Docker-Daemon läuft, kann man das http-echo-Image wie folgt als Container instanziieren:

|

|

Das Port-Mapping ist 1:1, das heisst, dass der Port 5678, welcher von der Echo-Applikation als Listener läuft, auch nach aussen über den gleichen Port exponiert. Somit kann man das Echo wie folgt testen:

|

|

Das war nur ein Test ohne einen Envoy als Reverse-Proxy dazwischengeschaltet zu haben. Nun fügen wir diesen aber hinzu, um die ganze Strecke zu testen. Envoy starten mit dem envoy-Befehl, wir geben als -c Flag die envoy.yaml-Konfigurationsdatei mit.

|

|

So sieht die jetzige Konstellation mit einem Filterfähigen Envoy-Reverse-Proxy zwischen Client und Backend aus:

Figure: Konfiguration mit Envoy-Reverse-Proxy

Jetzt möchten wir einen neuen Request gegen Envoy absetzen und schauen, ob der Echo-Service den Request-Header mit ausliefert. HashiCorp’s http-echo ist leider nicht fähig den Request-Header in den Response-Body zu schreiben, aber hierfür gibt Alternativen wie zum Beispiel den ealenn/Echo-Server.

|

|

Hurra!! Geschafft. Das WASM-Modul fungiert offensichtlich als HTTP-Filter für Envoy und reichert den hereinkommenden Request mit einem neuen Request-Header X-My-New-Header an.

Fazit

Mit WASM-fähigen Extensions setzt Envoy als CNCF-Proxy-Lösung auf eine zukunftsfähige Technologie und wagt somit den Schritt in eine Web-Native Richtung. Wie immer hoffe ich, du konntest in diesem TechUp etwas neues lernen. Falls du möchtest, kannst du dir in unserem TechHub weitere spannende TechUp‘s anschauen. Stay tuned für weitere spannende Beiträge zum Thema! 😁